近期應該沒有比 Intel 還要悲慘的 x86 架構處理器公司吧?

Intel 近期真是流年不利,在前幾年連續爆出消費性處理器安全漏洞之後,最近又爆出其在伺服器處理器的性能增強功能中,可允許網卡和其他外圍設備連接到 CPU 末級快取,而不用走伺服器主記憶體路線較長的標準路徑,從而提升資料直接 I/O 的輸出入頻寬並且減少延遲和能耗的 DDIO(Data-Direct I/O)功能也有漏洞,可能會讓傳輸中的加密資訊被擷取。

根據來自阿姆斯特丹自由大學以及蘇黎世聯邦理工學院的研究人員指出,在某些狀況下,攻擊者可以通過使用 DDIO 來獲取受攻擊伺服器記憶體中的鍵盤輸入記錄以及其他敏感資訊。最嚴重的攻擊形式,可能會發生在資料中心與雲計算環境中,由於這些環境中同時啟用 DDIO 以及遠程的直接記憶體 RDMA(remote direct memory access)存取,允許伺服器進行資料交換。若駭客不懷好意的租用資料中心服務,便可依此為跳板,攻擊其他同伺服器上的用戶。

為了證明這個攻擊是可行的,研究人員設計了一種攻擊流程,允許伺服器竊取輸入到另一台伺服器與應用服務之間建立的受保護加密 SSH 內容中的按鍵輸入資訊。

研究人員將這種攻擊稱為 NetCAT,全名為 Network Cache Attack。通過這個研究,他們也敦促 Intel 盡快提出修正方案,而在修正前,則是希望業者至少必須要在不受信任的網絡環境中關閉 DDIO 或者是 RDMA(remote direct memory access)功能,避免關鍵資訊被竊取。然而研究人員也指出,隨著攻擊型態的變化,將來不只是 RDMA,甚至在一般資料傳輸過程中就有可能會被攔截。為此,他們也建議硬體製造商,在打開相關功能之前,需要確定相關漏洞已經被修正。

NetCAT 利用的是 Intel DDIO 功能隱藏的漏洞,該功能原意是通過讓處理器的末級快取與外部設備共享資訊,藉以強化傳輸效率,但因為資料保護的不周到,導致在傳輸過程中被發現有漏洞可鑽,成為攻擊的通道。

為了從末級快取中提取時序資訊,研究人員利用了一種稱為 PRIME + PROBE 的技術,該技術涉及通過接收將從某些存儲器位置讀取的分組來啟動高速快取,從而使該快取處於已知狀態。緊接著,駭客只要等待目標 SSH 客戶端鍵入任何字母,便可啟動 PROBE 階段,從而探知被監聽者所輸入的任何資訊。

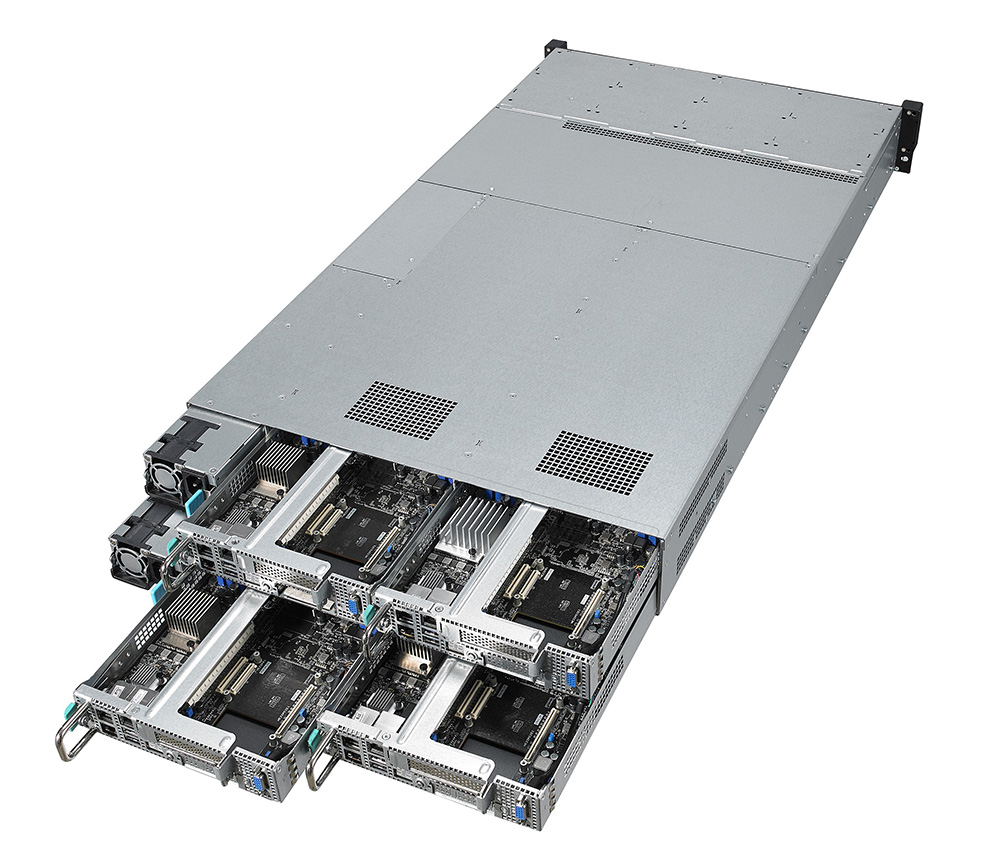

研究人員指出,這個漏洞是非常嚴重的漏洞,他可能讓許多擔任關鍵任務的資料中心或雲計算伺服器中的客戶資訊處於高度洩漏風險的狀況下,而作為 Intel 獨有的 DDIO 功能,其他業者所提供的伺服器晶片,如 AMD EPYC,由於通過不同的方式來加速外部設備的存取,不會有類似的問題存在。

當然,關閉 DDIO 功能可以讓 Intel 資料中心處理器免於被入侵的風險,但如果這麼做,Intel 處理器效能就會大大降低,與 AMD 相較之下恐怕就沒有任何優勢可言。

這對於才剛推出高端資料中心處理器 EPYC 的 AMD 而言,可以說是個非常好的消息。

Intel 如今面臨兩難局面,不是大幅降低性能,換取沒有漏洞的執行,要不然就是無視這個漏洞,把客戶的資訊置於高風險之中。

當然,這個漏洞也可能變相鼓勵 Intel 客戶轉換平台至 AMD 上。即便 AMD 性能可能仍略微不如啟用 DDIO 的 Intel 處理器,但過去以來 AMD 漏洞明顯較少,且整合的核心數更多,運算性能密度更高,價格也更便宜,在很多應用場景上更具優勢。

Intel 這次東風可能讓 AMD 不只借到箭,甚至可能火燒 Intel 的連環船。